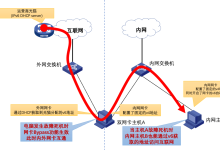

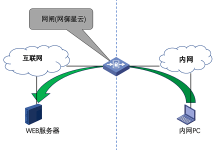

近日,Cisco发布了Cisco IOS XE 软件 Web UI 权限提升漏洞的安全公告。当Cisco IOS XE 软件的web UI 暴露于互联网或不受信任的网络时,未经身份验证的远程攻击者可以利用该漏洞在受影响的系统上创建具有15级访问权限的帐户。随后,攻击者可以使用该帐户来控制受影响的系统。

Cisco IOS XE 是思科公司的一款开放、灵活的操作系统,旨在为未来的工作场景进行优化。Web UI 是一种基于 GUI 的嵌入式系统管理工具,能够提供系统配置、简化系统部署和可管理性以及增强用户体验。Web UI 可用于构建配置以及监控系统和排除系统故障,而无需 CLI 专业知识。

鉴于该漏洞已存在在野利用,建议广大客户排查受影响产品,如暂时无法升级的客户,可以通过临时方案或对应产品进行防护。

一、受影响版本排查

登录系统并在 CLI 中使用show running-config | include ip http server|secure|active命令检查全局配置中是否存在ip http server或ip http secure-server命令。

注意:

1.如果存在任一命令,则表示系统启用 了HTTP 服务器功能,代表该系统受影响。

2.如果存在ip http server命令并且配置还包含ip http active-session-modules none,则无法通过 HTTP 利用该漏洞。

3.如果存在ip http secure-server命令并且配置还包含ip http secure-active-session-modules none,则无法通过 HTTPS 利用该漏洞。

二、排查方法

1. 检查系统日志中是否存在以下任何日志消息,其中用户可能是cisco_tac_admin、cisco_support或网络管理员未知的任何已配置本地用户。

注意:用户访问 Web UI 的每个实例都会出现%SYS-5-CONFIG_P消息。要查找的指示符是消息中存在的新的或未知的用户名。

2. Cisco 提供了以下命令来检查是否存在被植入,如果请求返回十六进制字符串,则 表明存在植入程序。

curl -k -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1"

三、修复建议

1. 官方修复方案:

升级官方补丁:

https://www.cisco.com/c/en/us/products/ios-nx-os-software/ios-xe/index.html

2. 临时修复方案:

禁用 HTTP/HTTPS 服务器功能或将这些功能部署于受信任网络。可以使用no ip http server 或 no ip http secure-server关闭HTTP/HTTPS 服务器功。

四、参考链接

https://www.cisco.com/c/en/us/products/ios-nx-os-software/ios-xe/index.html

本文链接:https://www.xxdis.com/security/1538.html

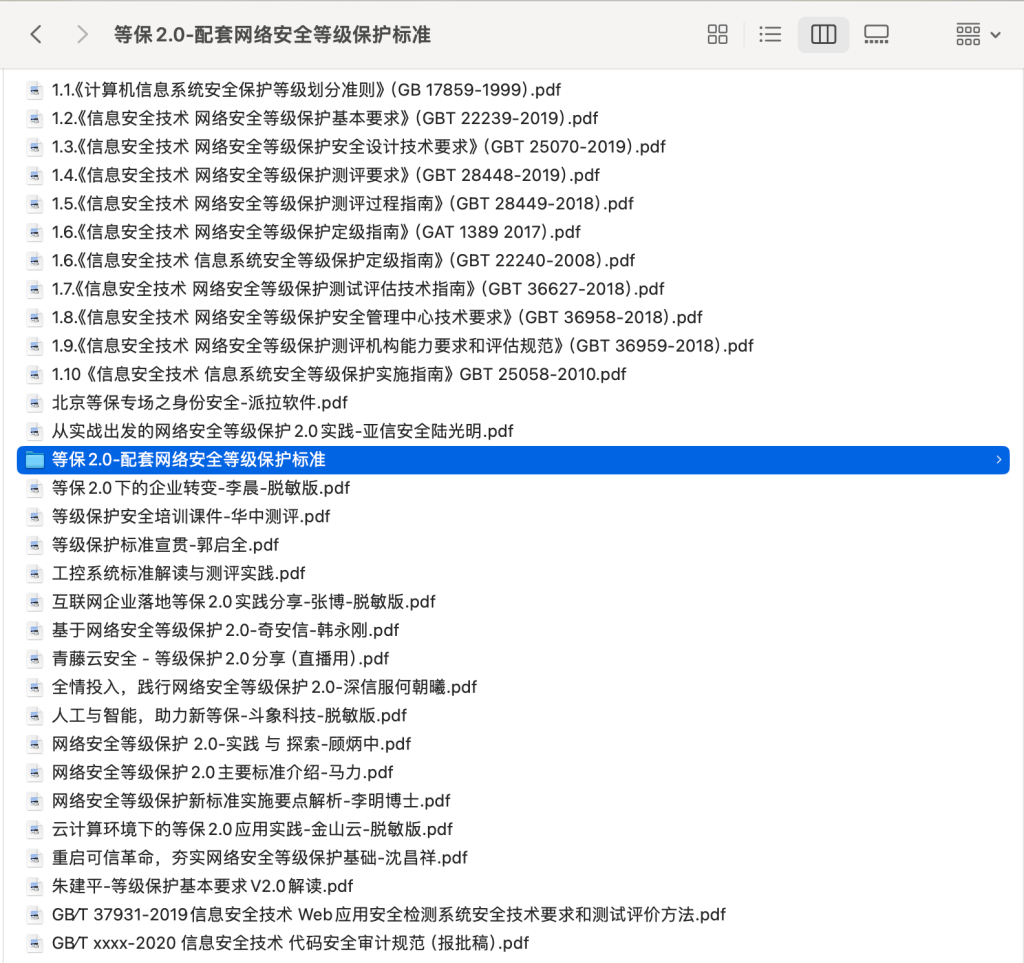

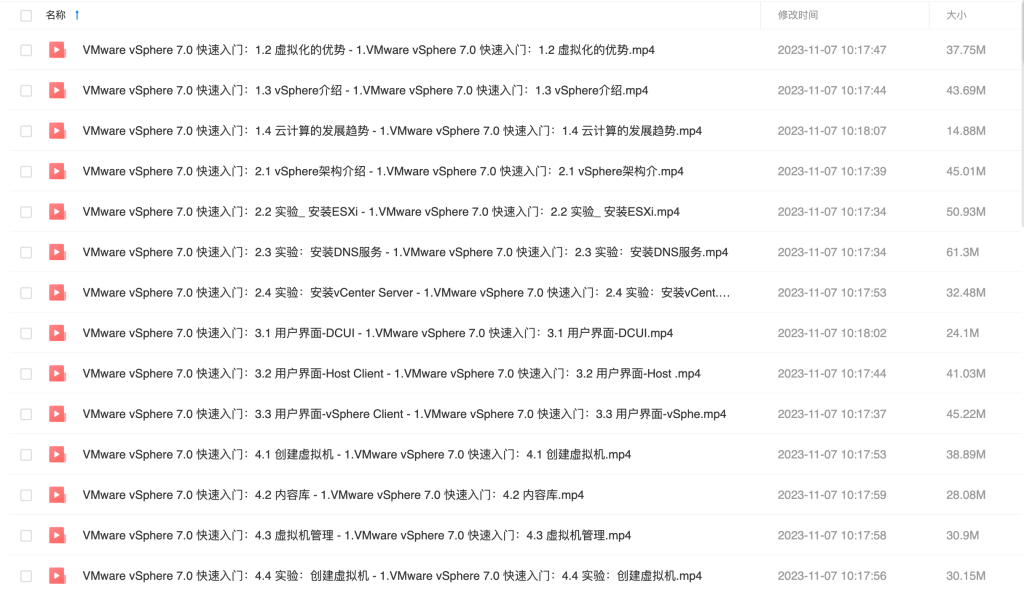

书籍下载

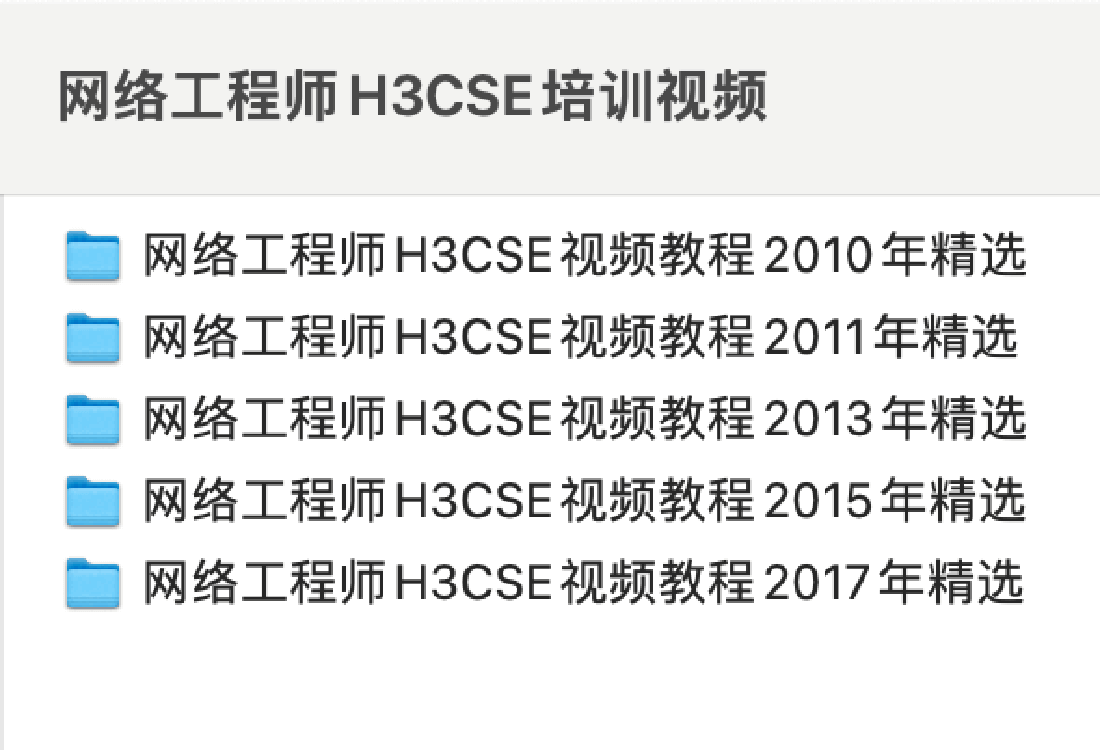

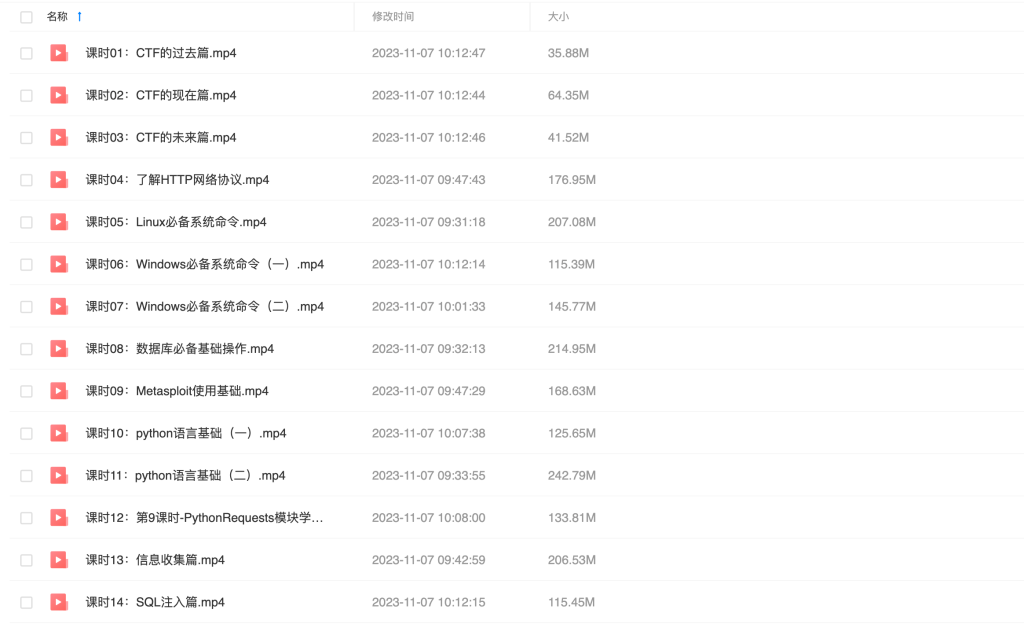

书籍下载 视频教程

视频教程 趣站分享

趣站分享 软件下载

软件下载